Lo scorso anno vi abbiamo informato di un massiccio attacco ransomware che aveva preso di mira i popolari NAS a marchio QNAP. Il ransomware, conosciuto come Qlocker, una volta infettato il dispositivo, comprimeva i dati presenti in archivi protetti da password con 7-zip per poi chiedere un riscatto in Bitcoin, per la precisione pari a 0,01 BTC, per poter ricevere la chiave di cifratura. Come se non bastasse, un altro attacco, a opera del ransomware eCh0raix, aveva sfruttato un bug zero-day di Roon Server.

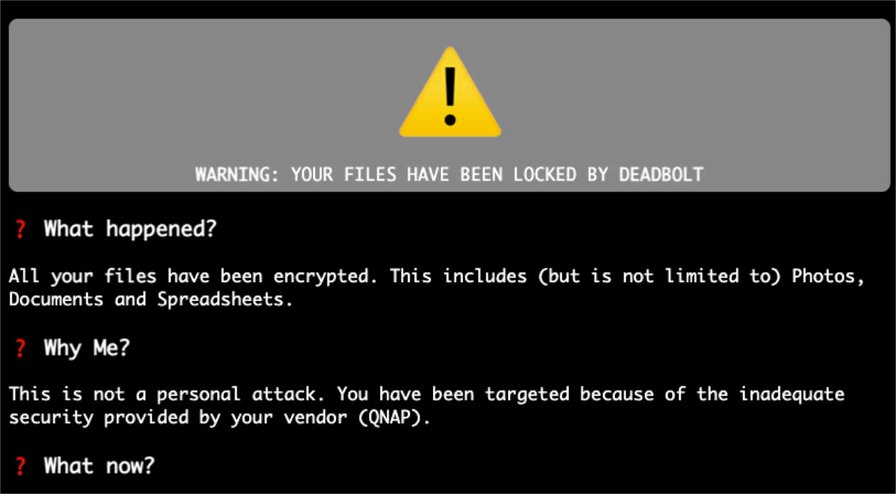

Purtroppo, sembra che i problemi non siano finito per QNAP, dato che, da gennaio, come riportato da SecurityAffairs, il gruppo ransomware DeadBolt ha iniziato ad attaccare i NAS, utilizzando un exploit zero-day per crittografare i contenuti delle unità colpite. Una volta infettato un dispositivo, il ransomware aggiunge .deadboltextension al nome dei file e la schermata di login viene modificata con il messaggio "ATTENZIONE: I tuoi file sono stati bloccati da DeadBolt".

Anche in questo caso, i malintenzionati richiedono il pagamento di un riscatto, pari a 0,03 BTC (circa 1.297 euro al cambio attuale), per ricevere la chiave di decrittazione. Inoltre, il gruppo ha offerto a QNAP la possibilità di acquistare la chiave di decrittazione master per 50 BTC (2.161.587 euro). QNAP non è l'unica azienda colpita da Dead Bolt, ma anche Asustor ha avvertito lo scorso mese i suoi clienti di possibili attacchi.

Come vi abbiamo raccontato più volte, i ransomware sono molto pericolosi, perciò è importante difendersi e tenere al sicuro i dati presenti sul proprio PC usando uno tra i migliori antivirus per proteggersi dai ransomware. Nel post pubblicato da Censys si legge:

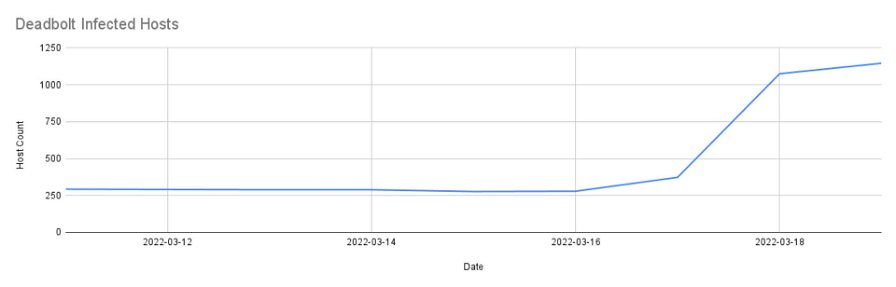

Al suo picco il 26 gennaio 2022, Censys ha osservato 4.988 servizi infettati da Deadbolt sui 130.000 dispositivi QNAP attualmente presenti su Internet. Se ogni vittima avesse pagato il riscatto, questo attacco avrebbe fruttato agli hacker circa 4.484.700 dollari. Fortunatamente, QNAP è entrata in azione con un aggiornamento forzato del firmware che ha presumibilmente risolto il problema (che aveva la sua serie di problemi) e per i mesi successivi le infezioni sono scese a meno di 300 dispositivi. Sembrava che questo problema fosse alle nostre spalle.In questo momento, Censys non può affermare se si tratta di un nuovo attacco che prende di mira diverse versioni del sistema operativo QTS o se è l'exploit originale che prende di mira i dispositivi QNAP senza patch. La maggior parte di questi dispositivi sono stati identificati con il kernel QNAP QTS Linux versione 5.10.60. Le nuove infezioni non sembrano prendere di mira un'organizzazione o un paese specifico, ma sembrano essere equamente divise tra vari fornitori di servizi internet di consumo.