Topologia delle reti wireless

Le reti senza fili usano solo due topologie:

| • | A stella: la topologia a stella è usata dai prodotti Wi-Fi 802.11 in modalità infrastruttura, e ricorda da vicino quella delle reti Ethernet 10BASE-T e superiori che usano uno switch o hub. L'access point in questo caso prende il posto dello switch: i vari client non si collegano direttamente tra di loro, ma usano questo hub come centro di connessione. Il costo per unità di questo metodo è maggiore ma permette di ottenere prestazioni migliori ed è più facile da gestire. |

| • | Punto-punto: il Bluetooth o le connessioni ad hoc invece usano la topologia punto-punto. In questo caso un dispositivo si collega direttamente a un altro e non serve un hub per fornire l'infrastruttura affinché sia possibile la comunicazione tra una macchina e l'altra. Se si vuole condividere la connessione a Internet comunque è necessario un gateway comune. La topologia punto-punto ha un costo per unità minore rispetto a quella a stella, ma è più adatta alle condivisioni di dati temporanee (Bluetooth), ed è più lenta di una rete 100BASE-TX. |

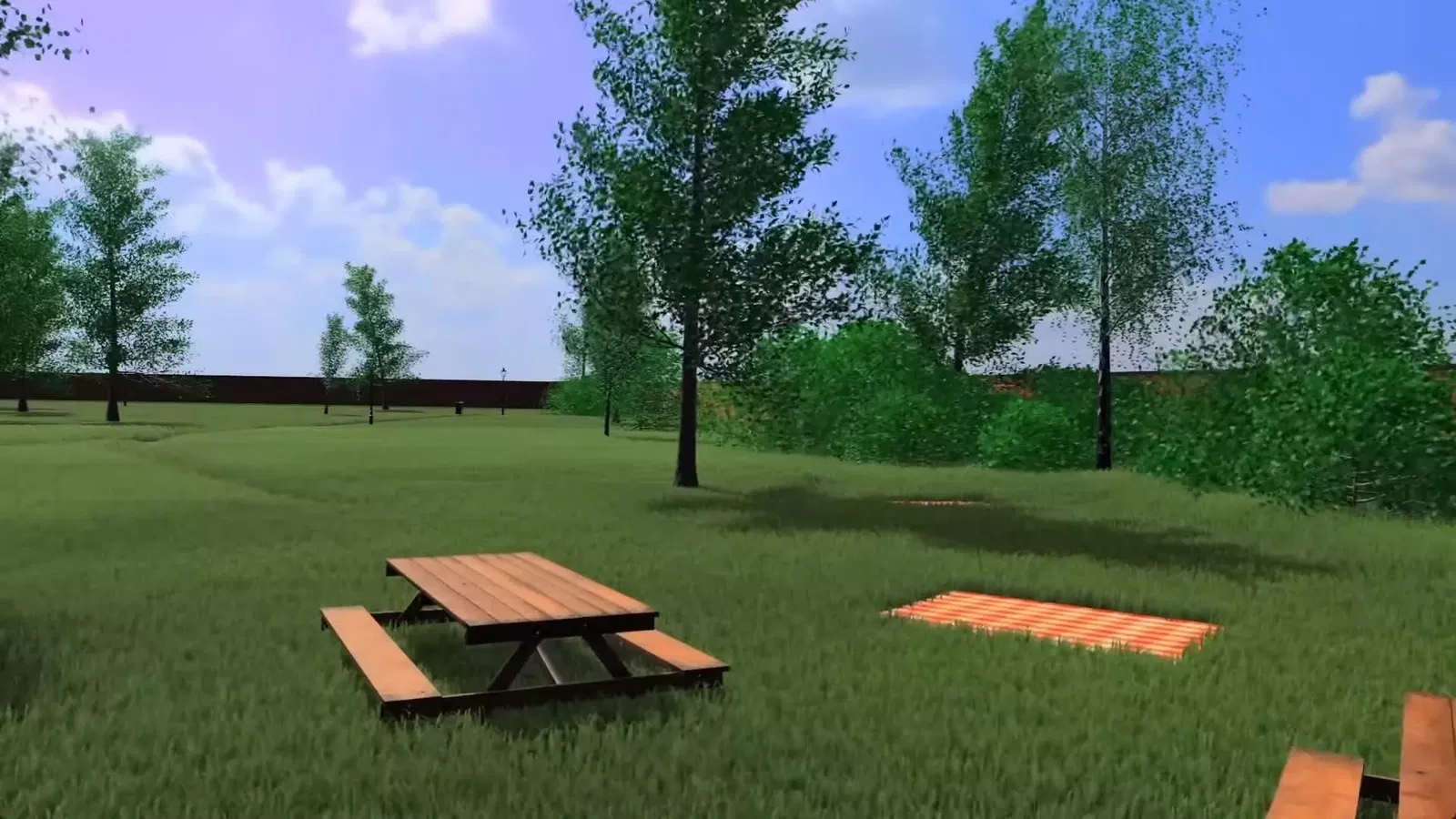

In figura è possibile vedere un confronto tra le due topologie per le reti wireless.

Sicurezza delle reti senza fili

Negli anni '80 per entrare in una rete senza autorizzazione gli hacker cercavano il numero del modem, usavano un computer per chiamare e cercavano di "indovinare" la password – come si vede nel film War Games. Oggi invece uno dei passatempi preferiti dagli hacker è il war driving, che consiste nell'andarsene in giro con un notebook dotato di Wi-Fi alla ricerca di reti senza protezione; purtroppo sono piuttosto facili da trovare, nonostante il fatto che se qualcuno entra in una rete allora ha accesso anche ai computer collegati.

Infatti chiunque si trovi nel raggio di una rete senza fili vi può accedere, e per questo le schede di rete e gli access point hanno funzioni di crittografia. La maggior parte degli AP poi (anche quelli più economici) permette di limitare gli accessi filtrando gli indirizzi MAC autorizzati (ogni scheda di rete ne ha uno univoco).

Quest'ultimo è un buon sistema per evitare che i vicini si colleghino a scrocco alla nostra rete, ma non può tenere fuori un hacker esperto, o anche uno alle prime armi. L'indirizzo MAC di una scheda infatti si può alterare, ed è possibile estrarre dalla rete la lista di quelli autorizzati. Per questo ci vogliono altre protezioni, come la crittografia.

In passato si pensava che anche nascondere il SSID fosse una buona soluzione di sicurezza. Si tratta però solo del nome della rete, e nasconderlo è utile solo per evitare uno scroccone di passaggio. Microsoft infatti ha sottolineato che in alcuni casi potrebbe persino essere una misura controproducente, specialmente con Windows XP e Windows Server 2003 (Non-broadcast Wireless Networks with Microsoft Windows). Esistono infatti diversi strumenti gratuiti che permettono di trovare una rete "nascosta" e collegarsi, se non è protetta in altro modo.

È invece una buona idea cambiare il SSID predefinito, perché spesso permette a un malintenzionato di capire la marca del router e a volte anche il modello. Informazioni che potrebbero essere sufficienti a trovare nome utente e password predefinite per il router, che spesso gli utenti non cambiano. Anche in questo caso la violazione è semplice se non sono attive altre misure di sicurezza, come la crittografia WPA/WPA2.

Quanto alla crittografia, tutti i prodotti Wi-Fi ne offrono una versione almeno a 40 bit con la specifica Wired Equivalent Privacy (WEP), ma oggigiorno il minimo è una crittografia WEP a 64 bit. Molti marchi hanno prodotti da 128 e 256 bit inoltre, ma sono normalmente riservati ad ambienti professionali. Sfortunatamente però la specifica WEP, di qualsiasi lunghezza sia, è notoriamente fragile di fronte a certi tipi di attacco.

La crittografia WEP ancora una volta è adatta a tenere lontano un pirata amatoriale, ma chi è davvero intenzionato a penetrare in una rete può superare questa protezione facilmente. Per questo dal 2003 tutti i prodotti wireless sono compatibili con uno standard diverso, noto come Wi-Fi Protected Access (WPA).

WPA deriva dallo standard 802.11i, e l'hardware che lo integra è compatibile anche con WEP. Spesso non è necessario cambiare router, ma basta un aggiornamento software per avere la crittografia WPA. I più recenti prodotti 802.11g e 802.11n sono compatibili anche con WPA2, una nuova versione di WPA che può usare una crittografia più solida.

Nota: sfortunatamente la maggior parte dei dispositivi 802.11b è compatibile solo con le specifiche WEP, e questa da sola è una buona ragione per cambiarli e passare ad hardware più moderno.

Passare allo standard crittografico più moderno potrebbe significare anche dover aggiornare il sistema operativo, se ne avete uno molto vecchio. Per esempio chi ha Windows XP SP2 deve scaricare e installare il Service Pack 3 oppure il Wireless Client Update. Bisogna poi ricordare sempre che in una rete Wi-Fi la sicurezza è sempre quella del dispositivo più debole: se per esempio è collegata una macchina capace di gestire solo WEP, allora questa sarà la protezione di tutta la rete senza fili, a meno di escludere la macchina in questione. Per usare WPA e WPA 2 tutti i computer, i router e gli switch collegati devono essere compatibili, e questa è la nostra raccomandazione vista la fragilità delle specifiche WEP.

Gestione e compatibilità DHCP

La maggior parte degli access point wireless si può gestire tramite un browser, con un'interfaccia che include diverse informazioni diagnostiche e strumenti per ottimizzare le prestazioni. È comune inoltre la compatibilità con il protocollo Dynamic Host Configuration Protocol (DHCP), che permette di passare da una subnet all'altra senza difficoltà.

L'immagine seguente mostra come una rete IEE 802.11 usa diversi access point.

Come si può vedere quanto l'utente si sposta da una stanza all'altra la scheda di rete cambia access point senza che si noti nulla, e la connessione resta stabile e senza interruzioni.

Utenti per access point

Il numero massimo di utenti per ogni access point varia da un prodotto all'altro, da quindici a duecentocinquantasei. L'informazione dettagliata si trova nel foglio tecnico del dispositivo.

È chiaro a questo punto che una rete cablata può costare meno di una wireless, ma quest'ultimo tipo di rete costa sempre meno ed è competitiva – soprattutto se si tiene in conto anche il costo di un professionista che installa i cavi.

Il Wi-Fi infine è un vero standard, quindi è possibile usare dispositivi di marche diverse senza preoccuparsi di eventuali problemi di compatibilità, così come accade con le reti cablate. L'unico possibile accorgimento necessario è usare hardware dual-band.